técnicas y cadenas de ataque cada vez más sofisticadas, la capacidad de entender al adversario se ha convertido en una ventaja estratégica.Aquí es donde entra Microsoft Defender Threat Intelligence (MDTI): una plataforma diseñada no solo para consumir indicadores de compromiso (IoCs), sino para proporcionar contexto, atribución y visión operativa sobre amenazas reales y activas.

¿Qué es Microsoft Defender Threat Intelligence (MDTI)?

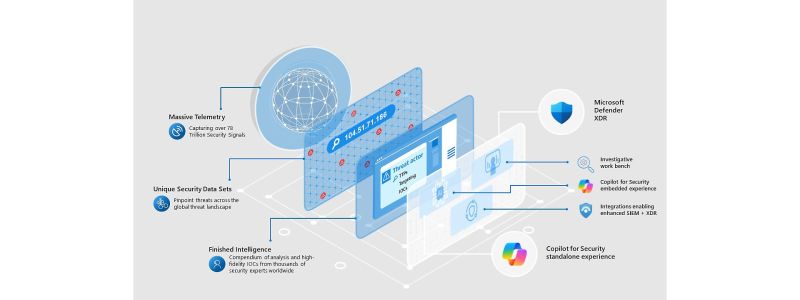

Microsoft Defender Threat Intelligence es la evolución de lo que antes conocíamos como RiskIQ. Se integra en el ecosistema de Microsoft Defender XDR y Microsoft Sentinel, y se alimenta de telemetría global y análisis de Internet (dominios, IPs, certificados, ASN), además de investigación humana sobre grupos de amenazas.

Su objetivo no es solo alertar, sino ofrecer inteligencia accionable que ayude a equipos de seguridad a prevenir, detectar y responder de forma más eficaz.

Más allá de los IoCs: contexto y atribución

Un error común en threat intelligence es limitarse a consumir listas de IPs, hashes o dominios. Esto suele generar falsos positivos, bloqueos reactivos sin contexto y poca mejora real de postura.

MDTI aporta valor al ofrecer:

- Contexto histórico de dominios e infraestructuras.

- Relaciones entre IPs, certificados TLS, ASN y campañas.

- Atribución a actores/grupos de amenazas cuando aplica.

- Mapeo de técnicas a MITRE ATT&CK para operar por TTPs.

- Señales para estimar el riesgo real de un activo.

Esto permite responder preguntas del SOC como: ¿este dominio está asociado a phishing o C2?, ¿forma parte de una campaña activa?, ¿qué actor suele reutilizar esta infraestructura?

Visibilidad sobre infraestructura externa y superficie de ataque

Un punto diferencial de MDTI es su foco en la superficie de ataque externa. Mientras muchas herramientas miran hacia dentro, MDTI ayuda a entender lo que ocurre fuera del perímetro, donde se prepara gran parte del ataque: registro de dominios, generación de certificados, infra C2, servidores intermedios y páginas de phishing.

- Detección de typosquatting y dominios similares a tu marca.

- Análisis de certificados TLS y patrones sospechosos.

- Identificación de infraestructura que podría usarse en campañas.

- Protección frente a suplantación en escenarios de BEC y phishing dirigido.

Integración con Microsoft Defender XDR

MDTI no vive aislado. Su valor se multiplica al integrarse con Defender XDR: una alerta de phishing puede enriquecerse con información del dominio origen; un IOC visto en un endpoint puede correlacionarse con campañas conocidas; y el analista puede pivotar de un evento técnico a una visión de adversario.

En la práctica, esto reduce tiempos de investigación (MTTR), disminuye dependencia de fuentes externas y permite priorizar incidentes según contexto real.

Integración con Microsoft Sentinel (SIEM)

En Microsoft Sentinel, MDTI habilita un enfoque threat-led: enriquecimiento automático, correlación con campañas y detecciones más alineadas con TTPs que con indicadores sueltos.

- Enriquecimiento de entidades (dominios/IPs) para mejorar triage.

- Consultas KQL con contexto adicional de inteligencia.

- Detecciones basadas en campañas y patrones reutilizados.

- Playbooks SOAR que responden según nivel de riesgo.

MDTI aplicado al Blue Team

Desde una perspectiva Blue Team, MDTI encaja en un modelo de madurez que combina prevención, detección y respuesta:

1️⃣ Prevención

- Bloquear infraestructura antes de que sea usada en campañas.

- Ajustar controles según amenazas activas y relevantes para tu sector.

2️⃣ Detección

- Crear reglas alineadas con MITRE ATT&CK y TTPs observadas.

- Reducir falsos positivos enriqueciendo alertas con contexto.

3️⃣ Respuesta

- Investigar con atribución y contexto de campaña.

- Anticipar posibles siguientes pasos del atacante.

Casos de uso reales

Phishing avanzado

Detecta dominios recientes, certificados sospechosos y relaciones con campañas activas, reforzando la defensa antes de que el usuario haga clic.

Ransomware

Analiza infraestructura usada en fases previas (acceso inicial, C2) y patrones de reutilización asociados a grupos de amenaza.

Protección de marca

Identifica suplantación de dominios corporativos y servicios SaaS antes de que se materialice el fraude (BEC, phishing, páginas clonadas).

Threat hunting

Soporta actividades de hunting con contexto externo fiable para pivotar desde entidades sospechosas hacia campañas o infra asociada.

Buenas prácticas de adopción

- Integra MDTI con Defender XDR y Sentinel desde el inicio.

- Define un proceso claro de consumo: inteligencia → detecciones → respuesta.

- Trabaja por TTPs (MITRE) más que por listas de indicadores.

- Revisa periódicamente campañas relevantes para tu industria y geografía.

- Convierte hallazgos en acciones: bloqueos, hardening, detecciones, playbooks.

Errores comunes

- Usar MDTI solo como una lista de IoCs.

- No integrarlo en flujos del SOC (triage, hunting, IR).

- Ignorar el contexto de negocio y priorización por riesgo.

- No traducir inteligencia en detecciones y automatización real.

La inteligencia que no se operacionaliza, no protege.

De lo reactivo a lo anticipativo

El valor de Microsoft Defender Threat Intelligence no está solo en reaccionar más rápido, sino en anticiparse mejor: entender campañas, actores y técnicas para reforzar controles antes de que el ataque impacte.

En un mundo donde la pregunta no es “si” nos atacarán, sino “cuándo”, la threat intelligence deja de ser opcional y se convierte en una capacidad crítica.

Conclusión

Microsoft Defender Threat Intelligence (MDTI) transforma cómo los equipos consumen y aplican inteligencia de amenazas. Su integración con Defender XDR y Sentinel aporta contexto, atribución y visibilidad externa que eleva la madurez del SOC y habilita un enfoque basado en adversarios reales.

No se trata solo de bloquear IPs o dominios, sino de comprender campañas y técnicas para proteger mejor el negocio.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.