6. Tendencias futuras y regulaciones

El panorama de amenazas evoluciona a gran velocidad y obliga a las organizaciones a mirar más allá de la coyuntura actual. El equipo azul no solo debe defenderse de las tácticas conocidas, sino también anticipar cómo cambiarán los ataques en los próximos años. A la vez, los marcos regulatorios se están endureciendo para exigir a las empresas una mayor resiliencia digital.

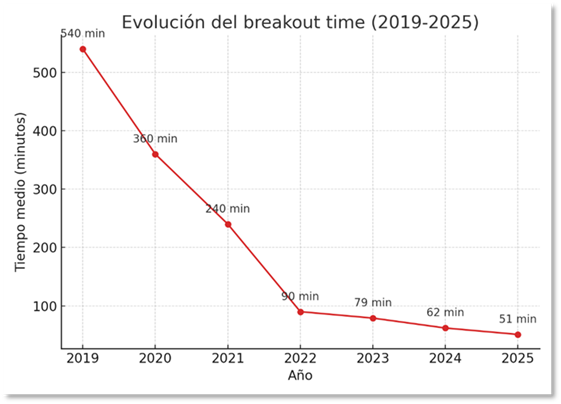

6.1 Evolución del breakout time

Los datos de CrowdStrike muestran una tendencia preocupante: el tiempo medio que tarda un adversario en pasar del acceso inicial al movimiento lateral (breakout time) ha caído de 9 horas en 2019 a apenas ~1 minuto en 2025.

Figura 6. Evolución histórica del breakout time (2019-2025)

Este descenso implica que los blue teams tienen menos margen que nunca para detectar y contener un ataque. La automatización, la inteligencia artificial defensiva y la visibilidad integral se convierten en requisitos: sin ellas, el adversario siempre irá un paso por delante.

6.2 IA ofensiva autónoma

La irrupción de agentes de IA ofensiva es uno de los principales riesgos emergentes. Se prevé que los atacantes integren sistemas capaces de:

- Escanear vulnerabilidades en masa y explotarlas sin intervención humana.

- Redactar campañas de phishing personalizadas en segundos.

- Adaptar sus técnicas en tiempo real en función de la respuesta defensiva.

El reto para el equipo azul será desplegar IA defensiva igualmente autónoma, capaz de detectar anomalías y bloquear acciones maliciosas a la misma velocidad.

6.3 Expansión de ataques multicloud y a la cadena de suministro

La superficie de ataque se multiplica a medida que las organizaciones adoptan modelos multicloud y dependen de proveedores externos. Las intrusiones ya no se limitan a un único entorno tecnológico, sino que aprovechan las interdependencias entre servicios, APIs y cadenas de suministro.

Casos recientes han demostrado que una brecha en un proveedor puede convertirse en un ataque masivo que impacte a cientos de clientes. Esto obliga a los CISOs a implementar estrategias de seguridad compartida con terceros y reforzar la gestión de riesgos de proveedores.

6.4 Regulaciones emergentes

El endurecimiento regulatorio acompaña esta evolución. Tres marcos destacan:

- NIS2 (Unión Europea): exige a sectores críticos y operadores de servicios esenciales implementar medidas avanzadas de ciberseguridad, con sanciones significativas en caso de incumplimiento.

- ENS (España): el Esquema Nacional de Seguridad se ha reforzado con requisitos más estrictos para la protección de sistemas de información en el sector público y proveedores relacionados.

- ISO/IEC 27001: la norma internacional continúa evolucionando, integrando requisitos más alineados con la seguridad en entornos cloud e identidades.

Estas regulaciones no son meramente formales: están diseñadas para elevar la resiliencia mínima obligatoria y reducir la brecha entre las capacidades ofensivas de los atacantes y las defensas corporativas.

6.5 Implicación para el equipo azul

La combinación de adversarios más rápidos, IA ofensiva autónoma y exigencias regulatorias crecientes significa que los equipos de seguridad deberán:

- Automatizar procesos críticos de detección y respuesta.

- Invertir en inteligencia artificial defensiva y SOCs de nueva generación.

- Integrar la seguridad de la cadena de suministro como un pilar estratégico.

- Alinear sus prácticas con marcos regulatorios y estándares reconocidos.

En resumen, la defensa del futuro no se basará solo en tecnología, sino en la convergencia de innovación, cumplimiento y colaboración global.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.