4. Casos de estudio

Los informes de Microsoft y CrowdStrike de 2025 muestran que el cibercrimen no es una amenaza abstracta, sino un fenómeno tangible que impacta a organizaciones de todos los sectores y geografías. A continuación, se presentan tres casos representativos que ilustran las tácticas actuales de los atacantes y la respuesta del equipo azul.

4.1 Caso Lumma Stealer: desmantelamiento de una infraestructura criminal

El malware Lumma Stealer se consolidó en 2024 como una de las principales amenazas a la seguridad de la información, especializado en el robo de credenciales, cookies de sesión y datos financieros. Según estimaciones, llegó a comprometer más de 394.000 dispositivos en todo el mundo.

En mayo de 2025, Microsoft, a través de su Digital Crimes Unit (DCU), lideró una operación conjunta con agencias internacionales y proveedores de infraestructura para desmantelar la red de servidores de comando y control de Lumma. La acción combinó órdenes judiciales para tomar el control de dominios maliciosos y medidas técnicas para redirigir el tráfico de las máquinas infectadas hacia infraestructuras seguras (sinkholing).

El resultado no solo fue la interrupción de la actividad de Lumma, sino también un efecto disuasorio para otros grupos criminales: la infraestructura maliciosa puede ser identificada y neutralizada mediante colaboración público–privada.

4.2 Intrusiones en la nube: un incremento del 136 %

La rápida adopción de servicios cloud ha convertido a estos entornos en un objetivo prioritario para los adversarios. El CrowdStrike Threat Hunting Report 2025 documenta un incremento del 136 % en intrusiones cloud en apenas seis meses, con un 40 % de las campañas atribuidas a actores vinculados a China.

A diferencia de las intrusiones tradicionales, los ataques cloud rara vez utilizan malware. Se apoyan en tácticas como:

- Compromiso de credenciales mediante phishing o compra en foros clandestinos.

- Errores de configuración en entornos multicloud (permisos excesivos, roles mal gestionados).

- Abuso de APIs y servicios legítimos para moverse lateralmente o exfiltrar datos.

La respuesta del equipo azul debe incluir:

- Implementación de Zero Trust en la nube, con segmentación de identidades y privilegios.

- Cloud Security Posture Management (CSPM) para supervisar configuraciones.

- Detección de anomalías basada en IA para identificar accesos inusuales.

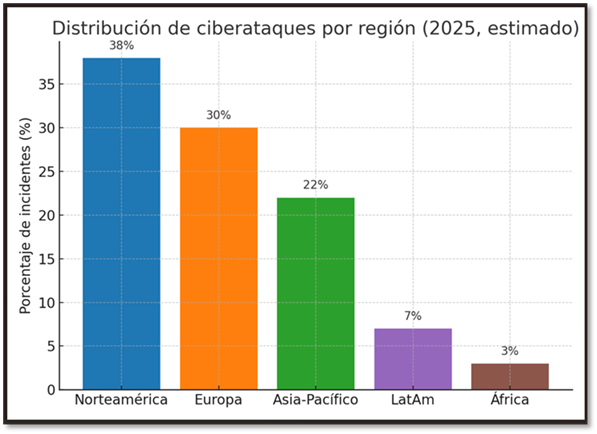

Figura 4. Distribución de ciberataques por región (2025, estimado)

4.3 Deepfakes y trabajo remoto falso: la táctica de Corea del Norte

Un caso emergente documentado por CrowdStrike es el uso de IA generativa y deepfakes por parte de operativos norcoreanos para obtener empleos remotos falsos en empresas occidentales. En 2024 y 2025 se identificaron más de 320 casos confirmados de individuos que, con identidades falsas creadas con IA, se infiltraron como trabajadores remotos en compañías de software y tecnología.

Los objetivos principales de esta táctica son:

- Generar ingresos ilícitos para financiar programas estatales.

- Acceder a propiedad intelectual sensible y datos estratégicos desde dentro de las organizaciones.

Para el equipo azul, esta amenaza implica nuevas medidas:

- Verificación reforzada de identidad en procesos de contratación.

- Controles de acceso estrictos para empleados remotos y contratistas.

- Uso de IA defensiva para identificar deepfakes en entrevistas y comunicaciones.

Este caso demuestra que el cibercrimen ya no se limita a ataques técnicos, sino que incorpora ingeniería social avanzada y tácticas de infiltración de largo plazo.

Los tres casos analizados (Lumma Stealer, intrusiones cloud y deepfakes laborales) evidencian que el cibercrimen moderno combina velocidad, sigilo y creatividad. Frente a ello, el equipo azul debe aplicar un enfoque integral: desde operaciones conjuntas de interrupción hasta visibilidad cloud y verificación avanzada de identidades.

5. Métricas y KPIs del equipo azul

Medir la eficacia de la defensa es tan importante como desplegarla. El equipo azul necesita indicadores claros que permitan evaluar si sus estrategias de detección y respuesta son suficientemente rápidas frente a la velocidad de los adversarios.

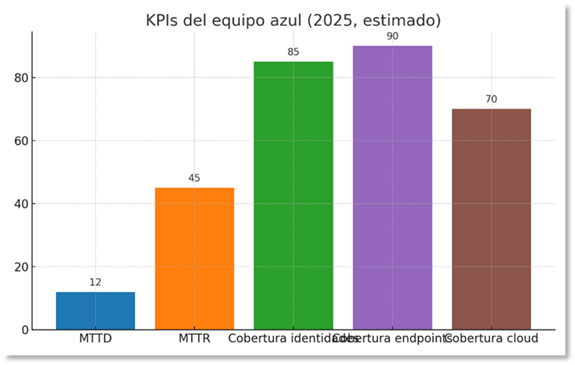

Entre los principales KPIs de ciberdefensa destacan:

5.1 MTTD (Mean Time to Detect)

Es el tiempo medio que transcurre desde que ocurre una intrusión hasta que se detecta.

- Según estudios de la industria, muchas organizaciones todavía tardan días o semanas en identificar accesos no autorizados.

- En contraste, CrowdStrike ha registrado que los adversarios pueden moverse lateralmente en cuestión de minutos (51 segundos en el caso más rápido).

- El objetivo para los blue teams debe ser reducir el MTTD a horas, idealmente minutos, apoyándose en telemetría integral e IA defensiva.

5.2 MTTR (Mean Time to Respond)

Mide el tiempo medio para contener y erradicar una intrusión una vez detectada.

- El promedio global se sitúa todavía en decenas de horas.

- Con SOCs modernizados y automatización, este tiempo puede reducirse significativamente.

- Microsoft recomienda integrar copilots de seguridad que sugieren acciones inmediatas de respuesta para reducir drásticamente este indicador.

5.3 Cobertura de identidades, endpoints y nube

Más allá de tiempos, es fundamental evaluar la superficie protegida:

- Identidades → % de cuentas con MFA, privilegios revisados y controles de acceso condicional.

- Endpoints → % de dispositivos con EDR/XDR activo y políticas de hardening aplicadas.

- Cloud → % de cargas monitorizadas con CSPM y detección de anomalías.

Un SOC maduro debe aspirar a una cobertura superior al 85 % en cada una de estas áreas, minimizando así las brechas que los adversarios suelen explotar.

Figura 5. KPIs del equipo azul (2025, estimado)

5.4 Uso de KPIs como motor de mejora continua

Los KPIs no son solo métricas de control, sino palancas de mejora:

- Permiten priorizar inversiones (ej. si el MTTD es demasiado alto, reforzar capacidades de detección).

- Ayudan a comunicar riesgos a la dirección con datos cuantitativos.

- Facilitan comparar la madurez de la organización frente a benchmarks de la industria.

En definitiva, medir bien es defender mejor. Sin métricas, la seguridad se convierte en una caja negra; con KPIs, se convierte en un proceso gestionado y optimizable.

Nota de atribución

Este artículo se basa en datos, estadísticas y hallazgos publicados en informes y comunicados de fuentes reconocidas del sector, incluyendo Microsoft y CrowdStrike. Todas las cifras citadas corresponden a información pública disponible en dichos informes.

Las conclusiones, el análisis y la interpretación aquí presentados son elaboración propia del autor y no representan necesariamente la posición oficial de las empresas citadas.

📚 Referencias

- Reuters. Microsoft files legal action against information-stealing malware Lumma Stealer

- Microsoft. Digital Crimes Unit: disrupting cybercrime to protect people

- CrowdStrike. Threat Hunting Report 2025

- CrowdStrike. Global Threat Report 2025

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.