1. Introducción

En la última década, el cibercrimen ha pasado de ser un fenómeno aislado protagonizado por actores individuales a convertirse en una industria global altamente profesionalizada. Los grupos de ciberdelincuentes funcionan hoy como verdaderas organizaciones empresariales, con jerarquías, modelos de negocio escalables, financiación propia e incluso servicios de suscripción como ransomware-as-a-service (RaaS).

El impacto económico y social es enorme. Según estimaciones de la industria, el coste medio global de una filtración de datos en 2024 superó los 4,88 millones de dólares, mientras que sectores como la sanidad alcanzaron cifras cercanas a los 9,5 millones de dólares por incidente. Pero más allá del impacto económico directo, los ciberataques ponen en riesgo la confianza digital, comprometen infraestructuras críticas y afectan a ciudadanos, gobiernos y empresas por igual.

En este contexto, el equipo azul (blue team) —encargado de la defensa, detección y respuesta en ciberseguridad— se encuentra en el centro de la estrategia. Su papel ya no es únicamente contener ataques, sino anticiparlos, reducir la superficie de exposición y construir resiliencia organizacional.

El objetivo de este documento es analizar la evolución del cibercrimen y, sobre todo, cómo las tecnologías defensivas del equipo azul están respondiendo a esta amenaza creciente, apoyándonos en fuentes de referencia como CrowdStrike y Microsoft.

2. El nuevo paradigma del cibercrimen

La digitalización acelerada y la transición a entornos híbridos y multicloud han multiplicado las superficies de ataque. Las herramientas tradicionales, como antivirus basados en firmas o firewalls perimetrales, resultan insuficientes frente a adversarios que emplean tácticas más sigilosas y avanzadas.

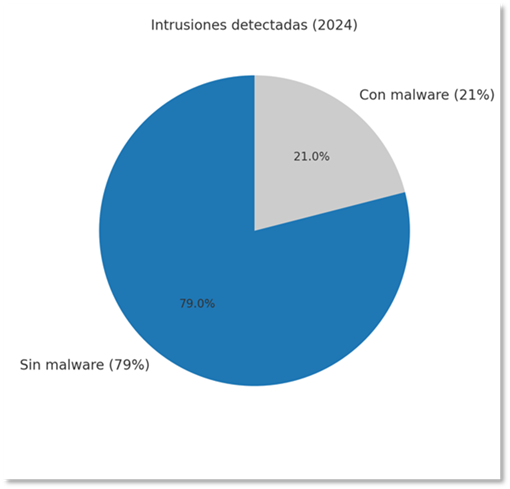

De acuerdo con el CrowdStrike Global Threat Report 2025, el 79 % de las intrusiones ya no emplean malware, sino que se apoyan en ataques “malwareless” que explotan identidades, credenciales robadas, accesos mal configurados o herramientas legítimas del sistema (técnicas conocidas como living off the land).

Figura 1. Intrusiones detectadas según CrowdStrike 1(2024)

Esta cifra supone un cambio de paradigma: la defensa debe centrarse en identidad, comportamiento y contexto, más que en simples patrones de código malicioso.

Microsoft, por su parte, impulsa su Secure Future Initiative (SFI) con el objetivo de rediseñar la seguridad desde la fase de ingeniería. La idea es clara: la ciberresiliencia no empieza durante la crisis, sino antes de ella, incorporando controles nativos en cada producto y proceso.

En otras palabras, la defensa ya no puede ser reactiva: debe ser predictiva y preventiva.

3. Tecnologías defensivas del equipo azul

3.1 Zero Trust como nuevo perímetro

El modelo de seguridad Zero Trust se ha convertido en la estrategia de referencia para organizaciones que operan en entornos híbridos y distribuidos. A diferencia de los enfoques tradicionales, que confiaban en el perímetro de red como barrera principal, Zero Trust parte de una premisa distinta: no confiar nunca de manera implícita y verificar siempre cada intento de acceso.

Este marco se sostiene sobre tres principios fundamentales:

- Verificar explícitamente: Cada solicitud de acceso debe validarse de forma rigurosa utilizando todos los datos disponibles: identidad, estado del dispositivo, geolocalización, comportamiento histórico, riesgo calculado en tiempo real y cumplimiento de políticas corporativas. Tecnologías como Microsoft Entra ID Conditional Access permiten evaluar dinámicamente estas señales antes de conceder el acceso.

- Aplicar el principio de menor privilegio (PoLP): Los usuarios y sistemas deben disponer únicamente de los permisos estrictamente necesarios para desempeñar sus funciones, y estos accesos deben otorgarse de manera temporal (just-in-time) y limitada (just-enough-access). Esto reduce drásticamente la exposición a credenciales comprometidas o abusos de cuentas con privilegios elevados.

- Asumir brechas (Assume Breach): Zero Trust parte de la hipótesis de que el adversario ya ha conseguido penetrar en la red. Por ello, es imprescindible contener la amenaza mediante segmentación, microsegmentación de cargas de trabajo y monitorización continua. Este enfoque minimiza el movimiento lateral y obliga al atacante a superar múltiples controles antes de escalar privilegios o exfiltrar datos.

Aquí cobra especial relevancia el concepto de defensa en profundidad (defense in depth), que consiste en implementar múltiples capas de seguridad a lo largo de toda la infraestructura: desde la red hasta las aplicaciones, pasando por identidades, endpoints y cargas en la nube. Bajo este modelo, cada control actúa como una barrera adicional que dificulta la progresión del adversario y mejora la capacidad de detección temprana.

La importancia de este modelo es evidente si atendemos a los datos de CrowdStrike: el 79 % de las intrusiones registradas en 2024 no emplearon malware, sino técnicas basadas en el abuso de identidades y accesos legítimos. Esto demuestra que las defensas tradicionales, centradas en la detección de software malicioso, resultan insuficientes.

En la práctica, Zero Trust requiere una integración transversal de tecnología, procesos y personas. No se trata de un producto, sino de una estrategia que combina soluciones de protección de identidad (CrowdStrike Falcon Identity Protection), controles de acceso adaptativo (Microsoft Entra ID), segmentación de red (microseguridad) y monitorización avanzada (Microsoft Defender for Identity, Sentinel), por citar algunas.

El mensaje es claro: la identidad es hoy el nuevo perímetro de seguridad y Zero Trust es el marco que permite protegerla de forma efectiva.

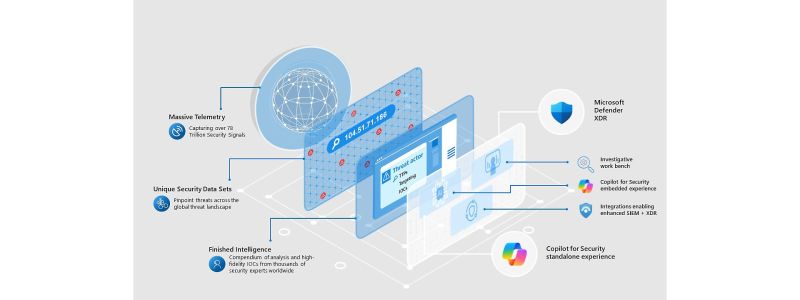

3.2 Inteligencia Artificial defensiva

La irrupción de la Inteligencia Artificial (IA) en el terreno ofensivo ha cambiado las reglas del juego. Los atacantes están utilizando modelos generativos para crear campañas de phishing hiperrealistas, generar código malicioso funcional y suplantar identidades mediante deepfakes. Según el informe CrowdStrike Threat Hunting Report 2025, el uso de GenAI por parte de adversarios ha aumentado de forma drástica, facilitando incluso que atacantes con poca experiencia puedan lanzar operaciones complejas.

Ante este panorama, el equipo azul necesita incorporar IA defensiva para igualar la velocidad y escala de los ataques. Los enfoques más avanzados combinan modelos de machine learning con inteligencia de amenazas en tiempo real, capaces de identificar patrones anómalos y correlacionar eventos de múltiples fuentes en cuestión de segundos.

Las principales capacidades de la IA defensiva incluyen:

- Detección de anomalías en identidad y comportamiento

Algoritmos entrenados para reconocer inicios de sesión inusuales, movimientos laterales sospechosos o accesos desde ubicaciones atípicas.

- SOC asistido por copilots de IA

Soluciones como Microsoft Security Copilot permiten a los analistas reducir drásticamente el Mean Time to Detect (MTTD) y el Mean Time to Respond (MTTR), ofreciendo resúmenes automáticos de incidentes y sugerencias de contención en lenguaje natural.

- Automatización de hunting

La IA puede analizar grandes volúmenes de telemetría y generar hipótesis de amenazas de forma automática, permitiendo que los analistas se centren en las investigaciones de alto valor.

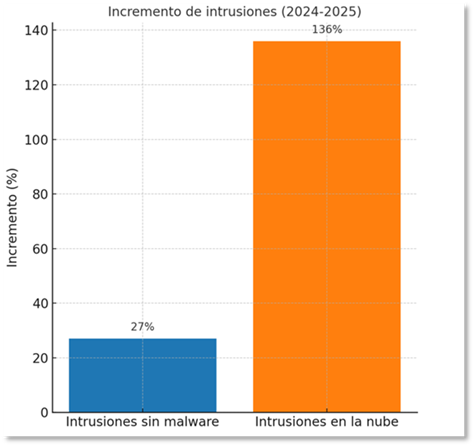

Un dato relevante lo aporta CrowdStrike: en la primera mitad de 2025, las intrusiones en la nube aumentaron un 136 %, muchas de ellas asociadas a identidades comprometidas y accesos mal configurados. Esta tendencia pone de manifiesto la necesidad de combinar IA ofensiva y defensiva en el plano de la identidad y el cloud.

Figura 2. Incremento de intrusiones (2024-2025)

En definitiva, la IA defensiva no es una opción, sino una necesidad. Si los adversarios están utilizando GenAI para multiplicar su capacidad de ataque, los defensores deben hacer lo mismo para multiplicar su capacidad de detección, respuesta y resiliencia.

3.3 Threat Hunting proactivo

El Threat Hunting es la disciplina que transforma un SOC de reactivo a proactivo. Mientras que la monitorización tradicional espera a que una alerta se dispare, el hunting parte de la hipótesis de que los atacantes ya están dentro del entorno y busca pruebas de su actividad antes de que se materialice el daño.

Según el CrowdStrike Threat Hunting Report 2025, las intrusiones operadas de forma manual (hands-on-keyboard) aumentaron un 27 % en el último año, y de estas, el 81 % no incluyeron malware. Esto confirma que los adversarios cada vez dependen menos de ficheros ejecutables y más de técnicas sigilosas: uso de credenciales robadas, abuso de herramientas legítimas (living off the land) y movimientos laterales invisibles para los controles tradicionales.

Las capacidades clave de un programa de Threat Hunting proactivo incluyen:

- Telemetría extendida y centralizada

Recolectar datos de endpoints, identidades, correo electrónico, cargas en la nube y dispositivos de red. Herramientas como Microsoft Sentinel permiten centralizar esta información para análisis avanzado.

- Hipótesis de amenaza

El hunting no se basa únicamente en alertas, sino en hipótesis planteadas por analistas: ¿qué pasaría si un atacante usara credenciales válidas de un administrador para moverse lateralmente hacia un servidor crítico?. Estas hipótesis guían las búsquedas y permiten detectar comportamientos que no generan alertas automáticas.

- Detección sin malware (malwareless detection)

Identificar comandos sospechosos, uso anómalo de PowerShell, WMI o RDP, así como patrones de acceso que no encajan con el comportamiento habitual de los usuarios.

- IA aplicada al hunting

Modelos capaces de correlacionar miles de eventos y proponer pistas a los analistas para que concentren sus esfuerzos en los incidentes más críticos.

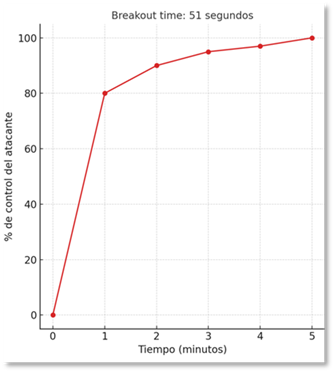

El dato más alarmante lo aporta CrowdStrike: el ataque más rápido registrado en 2025 tuvo un breakout time de apenas 51 segundos. Esto significa que un adversario tardó menos de un minuto en pasar de comprometer un dispositivo inicial a moverse lateralmente dentro de la red.

Figura 3. Breakout time: ataque completado en 51 segundos

Ante esta velocidad, los analistas humanos no pueden competir sin apoyo de herramientas automatizadas y capacidades de hunting proactivo. La combinación de telemetría integral, hipótesis de amenaza e IA defensiva es la única vía para reducir la brecha entre la detección y la respuesta.

3.4 Secure by Design: ingeniería defensiva

Una de las lecciones más importantes que ha dejado la evolución del cibercrimen es que no basta con añadir controles de seguridad al final del proceso de desarrollo. Los atacantes se mueven cada vez más rápido, aprovechan errores de configuración y vulnerabilidades recién descubiertas, y se apoyan en la nube y en la automatización para escalar sus operaciones. Ante este escenario, la única respuesta viable es que la seguridad esté integrada desde el diseño (secure by design).

Microsoft ha materializado esta filosofía en su Secure Future Initiative (SFI), un programa que moviliza a más de 34.000 “engineer equivalents” en rediseñar la forma en que la compañía crea, despliega y mantiene sus productos. El objetivo no es reaccionar ante incidentes, sino construir una infraestructura digital que sea resiliente por defecto.

Las principales líneas de acción de esta estrategia son:

- Ciclo de vida seguro del software (SDL)

La seguridad se incorpora desde las fases iniciales del desarrollo, incluyendo revisiones de código automatizadas, pruebas de penetración internas y auditorías externas antes de la publicación.

- UX Toolkit orientado a seguridad

Más de 22.000 empleados de Microsoft utilizan ya un conjunto de herramientas de experiencia de usuario que ayuda a diseñar interfaces seguras y reduce el riesgo de errores de configuración por parte de administradores y usuarios finales.

- Integración con DevSecOps

Los pipelines de integración y despliegue continuo (CI/CD) se refuerzan con validaciones automáticas de seguridad, escaneo de vulnerabilidades y políticas de cumplimiento. Esto asegura que la agilidad del desarrollo no comprometa la seguridad.

- Reducción de superficie de ataque

Cada nueva versión de producto incorpora controles de hardening, deshabilita funciones innecesarias por defecto y mejora la visibilidad de telemetría.

Este enfoque va más allá de la ingeniería de software: es un cambio cultural. Supone que todas las áreas de la organización, desde los equipos de desarrollo hasta los de producto y operaciones, comparten la responsabilidad de la seguridad.

La filosofía “secure by design” también se conecta directamente con el concepto de asumir brechas explicado en Zero Trust. Si se parte de la premisa de que los atacantes intentarán explotar cada error, entonces cada capa del proceso debe estar preparada para resistir y recuperarse.

Resumiendo, pasar de un enfoque reactivo a uno preventivo y diseñado desde el origen es la base para construir organizaciones verdaderamente ciberresilientes.

3.5 Colaboración global y operaciones de takedown

La ciberseguridad no puede plantearse únicamente desde la perspectiva individual de cada organización. Los adversarios operan en ecosistemas globales, con redes distribuidas, infraestructuras alquiladas en la nube y foros clandestinos donde intercambian datos, malware y credenciales. Para contrarrestar esta dinámica, la defensa también debe ser colaborativa y global.

Un ejemplo de esta colaboración es el desmantelamiento de redes de malware como Lumma Stealer, en el que Microsoft, a través de su Digital Crimes Unit (DCU), trabajó junto a agencias internacionales y proveedores de infraestructura para interrumpir la actividad criminal. Este tipo de acciones combinan medidas legales (control judicial de dominios y servidores) con medidas técnicas (sinkholing, bloqueo de comunicaciones) y refuerzan la protección del ecosistema digital.

Estos casos ponen de relieve tres factores clave:

- Colaboración público–privada

La unión de proveedores tecnológicos, cuerpos policiales, autoridades judiciales y centros de respuesta nacionales es la única forma de desmantelar infraestructuras criminales a gran escala.

- Acción legal y técnica integrada en la ciberdefensa

No basta con aplicar medidas de mitigación técnica de forma aislada: es necesario combinarlas con mecanismos legales que permitan cerrar dominios, incautar servidores y perseguir a los responsables.

- Protección preventiva del ecosistema

Más allá de resolver un caso puntual, estas operaciones tienen un impacto preventivo. Al desmantelar infraestructuras maliciosas, se reduce el riesgo de nuevas infecciones y se envía un mensaje disuasorio a la comunidad criminal: sus recursos ilícitos pueden ser identificados, interrumpidos y neutralizados de forma coordinada. En conclusión, la experiencia demuestra que ninguna organización puede defenderse sola. El futuro de la ciberseguridad pasa por redes de colaboración internacional, inteligencia compartida y operaciones conjuntas de interrupción.

Nota de atribución

Este artículo se basa en datos, estadísticas y hallazgos publicados en informes y comunicados de fuentes reconocidas del sector, incluyendo Microsoft y CrowdStrike. Todas las cifras citadas corresponden a información pública disponible en dichos informes.

Las conclusiones, el análisis y la interpretación aquí presentados son elaboración propia del autor y no representan necesariamente la posición oficial de las empresas citadas.

📚 Referencias

- CrowdStrike. Global Threat Report 2025

- CrowdStrike. Threat Hunting Report 2025

- Microsoft. Securing our future: April 2025 progress report on Microsoft’s Secure Future Initiative

- Microsoft. Cyber resilience begins before the crisis

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.