La autenticación multifactor (MFA) es una de las mejores defensas contra el secuestro de cuentas. Sin embargo, el “bombardeo” (Fatiga MFA) de notificaciones puede convertirla en un vector de ataque si no se configura bien ni se forma a los usuarios.

saturar al usuario con solicitudes MFA (push, SMS, llamadas). Por cansancio, prisa o confusión, la víctima puede terminar

aprobando una solicitud que no inició.

Cómo opera el ataque (paso a paso)

- Credenciales comprometidas: por phishing, fuga o reutilización.

- Intentos automatizados: el atacante fuerza envíos de MFA al dispositivo del usuario.

- Bombardeo de notificaciones: decenas de “push”/SMS a horas intempestivas.

- Ingeniería social: a veces llaman haciéndose pasar por TI para “validar” el acceso.

- Aprobación accidental: una sola aceptación basta para el acceso no autorizado.

Por qué está creciendo

- MFA tipo “tocar para aprobar” es muy cómoda, pero también susceptible al abuso.

- Falta de contexto en las solicitudes (ubicación, app, dispositivo) para que el usuario distinga accesos legítimos.

- Ausencia de límites/umbrales a los reintentos o notificaciones.

- Escasa concienciación sobre no aprobar MFA si no iniciaste la sesión.

Cómo mitigarlo con Microsoft Entra ID

Si usas Microsoft Entra ID y Microsoft Authenticator, aplica estas medidas prioritarias:

1) Habilita Number Matching (o verificación por número)

En lugar de “Aceptar/Denegar”, el usuario introduce en la app el número que ve en la pantalla de inicio de sesión. Esto evita aprobaciones por reflejo.

2) Añade Contexto enriquecido en la solicitud MFA

Muestra ubicación aproximada, aplicación y dispositivo de origen. Si el usuario no lo reconoce, sabrá que debe denegar.

3) Políticas de Acceso Condicional

- Eleva requisitos (MFA + dispositivo conforme) en accesos desde ubicaciones riesgosas.

- Bloquea inicios anómalos (viajes imposibles, cambios bruscos de IP/país).

- Exige autenticación reforzada para apps sensibles y roles privilegiados.

4) Identity Protection y señales de riesgo

Evalúa riesgo de usuario e inicio de sesión para imponer MFA reforzada, reset de credenciales o bloqueo temporal.

5) Límites y alertas contra el bombardeo

- Restringe el número de solicitudes MFA por ventana temporal.

- Activa alertas ante ráfagas inusuales de prompts y cuentas objetivo.

6) Alternativas robustas: passwordless

FIDO2, Windows Hello for Business o Passkeys reducen exposición a robo de contraseñas y al MFA bombing tradicional.

7) Formación y respuesta

- Entrena a los usuarios para no aprobar MFA no iniciada y reportar al momento.

- Define un runbook de respuesta: bloquear sesión, revocar tokens, reset de credenciales y análisis en Sentinel.

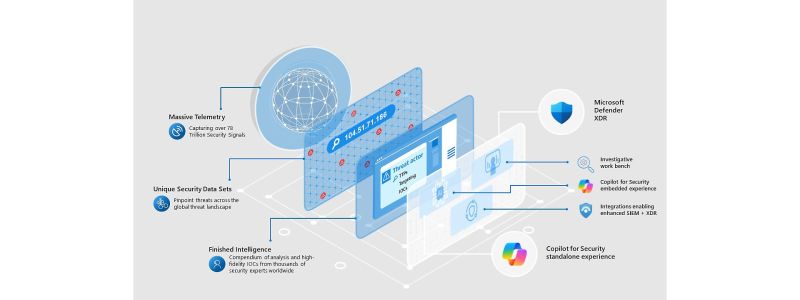

Arquitectura de referencia (alto nivel)

- Entra ID como plano de identidad y acceso.

- Acceso Condicional + Identity Protection para decisiones basadas en riesgo.

- Microsoft Authenticator con number matching y contexto.

- Microsoft Sentinel para correlación de eventos y playbooks SOAR (revocación de tokens, bloqueo de cuentas).

Checklist de despliegue rápido

- Activar number matching y contexto en Authenticator.

- Crear políticas de Acceso Condicional por riesgo/ubicación/app.

- Configurar Identity Protection (riesgo de usuario y de inicio de sesión).

- Definir límites de solicitudes MFA y alertas.

- Integrar con Microsoft Sentinel para detección y respuesta.

- Formar a usuarios y mesa de ayuda; documentar el procedimiento de respuesta.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.