El correo sigue siendo uno de los principales vehículos de ataque favorito: phishing, robo de credenciales y malware se apoyan en errores de configuración.

¿Qué es ORCA y por qué importa?

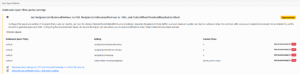

ORCA analiza la configuración de Exchange Online y servicios relacionados para encontrar políticas incompletas o ineficaces: antiphishing, antimalware, anti-spam, spoofing, reglas heredadas o autenticaciones débiles (SPF/DKIM/DMARC mal configurados).

- Detección: identifica brechas y desviaciones del baseline recomendado por Microsoft.

- Prioridad: clasifica hallazgos por impacto y urgencia.

- Remediación: propone cambios concretos y medibles.

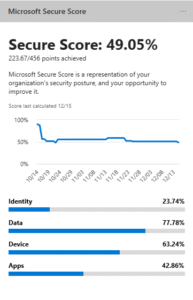

Microsoft Secure Score como brújula

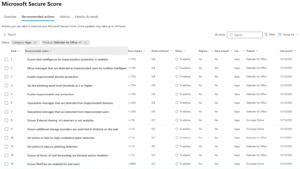

Secure Score es tu métrica de postura: contextualiza las recomendaciones, cuantifica el riesgo residual y permite seguir el avance tras cada cambio. Úsalo como OKR operativo del equipo de seguridad.

- Define una meta trimestral (p. ej., +10 puntos) con acciones priorizadas.

- Asocia cada tarea a un propietario y a un plazo.

- Revisa el score tras cada remediación para validar el impacto.

Enfoque Blue Team aplicado al correo

- Prevención: baseline robusto (ORCA) y configuración de políticas en Defender for Office 365.

- Detección: alertas por anomalías, spoofing y campañas activas.

- Respuesta: flujos de contención y aprendizaje posterior (lecciones aprendidas).

Checklist de buenas prácticas

- Ejecuta ORCA mensualmente y tras cambios de políticas.

- Activa SPF, DKIM y DMARC con alineación estricta.

- Refuerza Anti-Phishing (impersonation, user/domain).

- Endurece Safe Attachments y Safe Links.

- Deshabilita protocolos heredados y evalúa POP/IMAP/Basic Auth.

- Habilita MFA/number matching y políticas de acceso condicional.

- Integra findings en Secure Score y ticketing (DevSecOps).

Operación continua y automatización

Incorpora ORCA y Secure Score al ciclo operativo: auditorías programadas, dashboards y runbooks de remediación. Automatiza tareas repetitivas con

PowerShell/Graph y crea alertas en Defender para cambios críticos.

- CI/CD de configuración: versiona políticas (infra as policy).

- Alertas: desviaciones del baseline y caídas de Secure Score.

- Formación: campañas anti-phishing y simulaciones periódicas.

El enlace a los scripts de ORCA, podemos encontrarlos aquí: https://www.powershellgallery.com/packages/ORCA/2.8.1

Casos típicos y quick wins

- DKIM sin rotación: rota claves y verifica alineación con DMARC.

- Safe Links “permisivo”: aplica rewrite y bloqueo en clic.

- Reglas obsoletas: limpia reglas heredadas y “allow lists” excesivas.

- Basic Auth activo: deshabilita y migra a OAuth 2.0.

Métricas que importan

- Secure Score (tendencia y objetivo trimestral).

- Tasa de clic en phishing en simulaciones.

- Tiempo de remediación por hallazgo de ORCA.

- Reducción de “allow rules” y protocolos heredados.

Conclusión

Blindar el correo en Microsoft 365 exige disciplina operativa: evaluar con ORCA, priorizar con Secure Score y automatizar la remediación.

Este ciclo convierte la seguridad del correo en un proceso medible, repetible y enfocado a riesgo real, elevando la resiliencia y reduciendo la superficie de ataque.

Para más información: https://learn.microsoft.com/es-es/defender-office-365/recommended-settings-for-eop-and-office365

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.