Introducción

En un entorno en el que las identidades digitales son la puerta de entrada principal para los atacantes, las organizaciones deben replantearse cómo controlan quién accede, desde dónde, y bajo qué condiciones. En esta publicación repasamos un caso real (o basado en hechos verosímiles) donde la tecnología de Acceso Condicional de Microsoft jugó un papel clave al detener un intento de ataque de “sniffing” en un entorno corporativo, y lo que esto nos enseña para reforzar la seguridad de accesos hoy.

Contexto del incidente

La empresa afectada es una consultora financiera que presta servicios sensibles, lo que la convierte en un objetivo atractivo. Un empleado se encontraba en una situación de alta exposición: trabajando fuera de la oficina, quizá en una red Wi-Fi pública o semi-controlada, esperando un taxi, accediendo al entorno corporativo cuando un atacante aprovechó para realizar un sniffing – es decir, capturar paquetes en la red para recopilar credenciales o tokens de acceso. Aquí es donde entra en juego el control de acceso dinámico: la empresa ya había implementado políticas de Acceso Condicional basadas en el riesgo y en el contexto.

¿Qué es el Acceso Condicional de Microsoft?

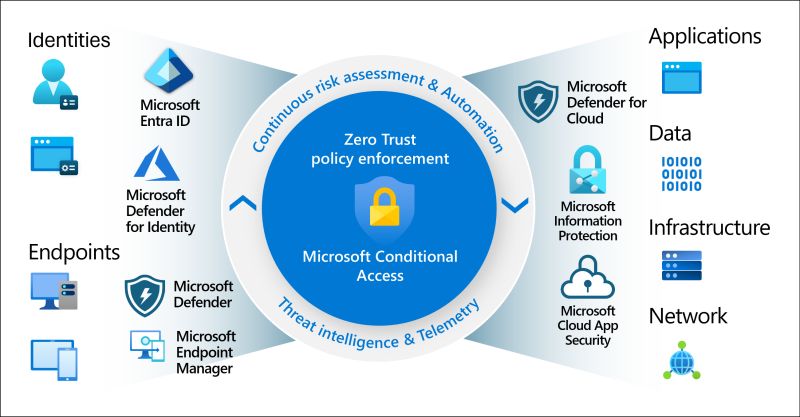

El Acceso Condicional de Microsoft (parte de Microsoft Entra ID – antes Azure AD) permite definir políticas de acceso que evalúan múltiples señales antes de permitir o denegar el acceso a recursos corporativos. Entre esas señales están: ubicación de la red, riesgo de identidad, tipo de dispositivo, riesgo de sesión, autenticación multifactor (MFA), cumplimiento de dispositivo, entre otras. Estas políticas se activan justo en el momento del acceso, garantizando que solo los accesos que cumplen condiciones definidas puedan proceder.

La intervención en el incidente

En este caso concreto, la política definía que si un usuario intentaba acceder desde una red no confiable o desconocida (por ejemplo una Wi-Fi pública) y el riesgo de identidad era elevado (por actividad sospechosa anterior, ubicación o dispositivo no registrado), entonces se desencadenase una restricción automática: se bloqueaba el acceso o se solicitaba autenticación adicional (MFA, registro de dispositivo) o que el usuario trabajase bajo acceso limitado hasta que se verificase el entorno. Gracias a esta política, el intento de sniffing no logró obtener acceso útil porque el sistema exigió control adicional o bloqueó la sesión antes de que el atacante pudiera aprovechar los datos recopilados.

Lecciones clave para las organizaciones

- Las redes “fuera de oficina” siguen siendo vulnerables: el hecho de que un usuario se encuentre en una cafetería no elimina el riesgo.

- La combinación de señales contextuales es esencial: no basta con un solo factor (por ejemplo, MFA), también necesitas evaluar red, ubicación, estado del dispositivo, comportamiento del usuario.

- Automatización de políticas de acceso: las políticas dinámicas permiten respuestas inmediatas sin depender del operador humano para detener el ataque.

- Visibilidad y detección de riesgo de identidad: contar con herramientas que identifiquen comportamientos inusuales, credenciales comprometidas o accesos desde lugares atípicos es fundamental.

- Least privilege y acceso just-in-time: incluso si el usuario obtiene acceso, limitar lo que puede hacer y por cuánto tiempo minimiza el daño potencial.

Cómo aplicar en tu organización con tecnología Microsoft

- Configura Microsoft Entra ID (Plan 2) para poder usar “Identity Protection” y señales de riesgo de usuario/dispositivo.

- Define políticas de Acceso Condicional que evalúen múltiples señales: ubicación, dispositivo, estado de compliance, riesgo de sesión.

- Integra el acceso condicional con MFA y registros de inicio de sesión para que los accesos de alto riesgo requieran verificación adicional.

- Monitoriza los riesgos de identidad en tiempo real: usuarios con actividad sospechosa, accesos desde ubicaciones poco habituales, credenciales antiguas o reutilizadas.

- Usa Microsoft Sentinel o servicios de logs para revisar intentos de acceso bloqueados, tiempos de acceso, patrones de error y latencia, para ajustar políticas.

- Educación al usuario: asegúrate que los empleados entiendan los riesgos de trabajar fuera de redes corporativas seguras, uso de dispositivos personales, y prácticas como no confiar en redes Wi-Fi públicas sin protección.

Conclusión

Este caso ilustra que la implementación de Acceso Condicional no es solo una buena práctica técnica, sino un mecanismo estratégico de defensa que permite frenar ataques en el “momento crítico” de acceso. Las organizaciones que adoptan este enfoque dejan de reaccionar después del incidente y empiezan a prevenir durante el acceso. En un panorama donde la identidad se ha convertido en el nuevo perímetro, herramientas como las de Microsoft para gestión de identidad y acceso son piezas clave de la estrategia.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.